🎠 Identity Provider (IdP) 🎠

한국말로는 ID 공급자로, 디지털 ID를 생성, 저장 및 관리하는 시스템이다.

IdP는 사용자를 직접 인증하거나 타사 서비스 공급자에 인증 서비스를 제공할 수 있다.

인증을 위해 고객이 관리하는 Identity Provider(IdP)를 Splunk Cloud에 통합할 수 있다.

◾️ 다수의 IdP를 사용하는 경우도 가능함 ex ) OpenLDAP 및 Active Directory

◾️ 고객 IdP는 Splunk에 Internet으로 연결 가능

◾️ Splunk Web에서 인증을 설정하고 관리할 수 있음

기존 고객 설정 계정을 사용한다.

◾️ 강화된 고객 계정과 비밀번호 정책

◾️ Splunk에서 local 사용자 이름과 비밀번호를 사용할 수 있음

◾️ IdP 그룹과 Splunk 역할을 매핑할 수 있다.

: 통합 후에 Splunk에서 설정할 수 있음

🎠 IdP 워크플로 🎠

사용자 ID를 통해 이메일에서 회사 파일 관리 시스템에 이르기까지

모든 리소스에 쉽게 액세스할 수 있다.

IdP 워크플로에는 세 가지 주요 단계가 있음

- 요청: 사용자가 특정 형태의 ID를 입력

- 확인: IdP는 사용자의 액세스 권한 여부와 어떤 권한이 있는지 확인

- 잠금 해제: 사용이 승인된 특정 리소스에 대한 액세스 권한 부여

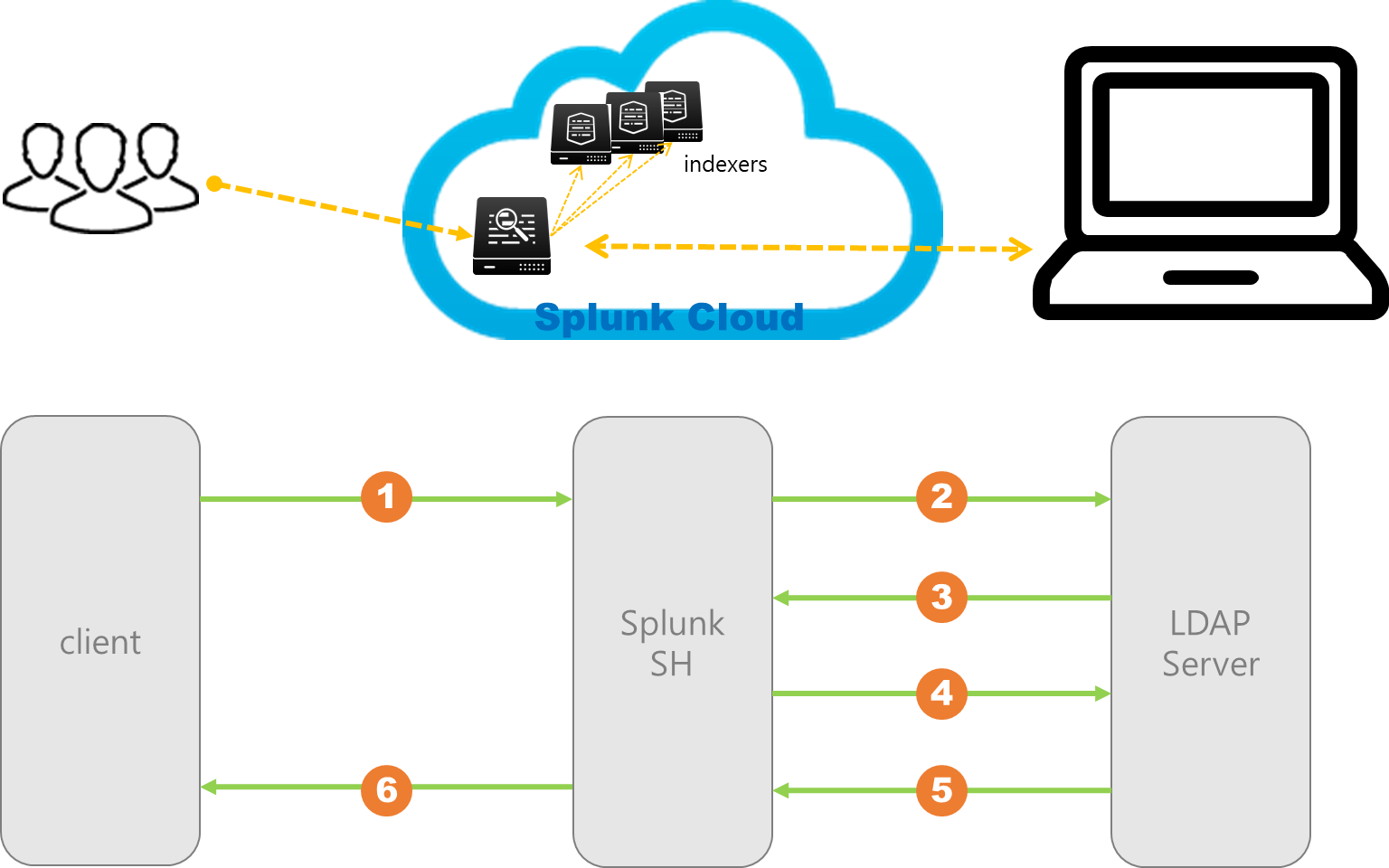

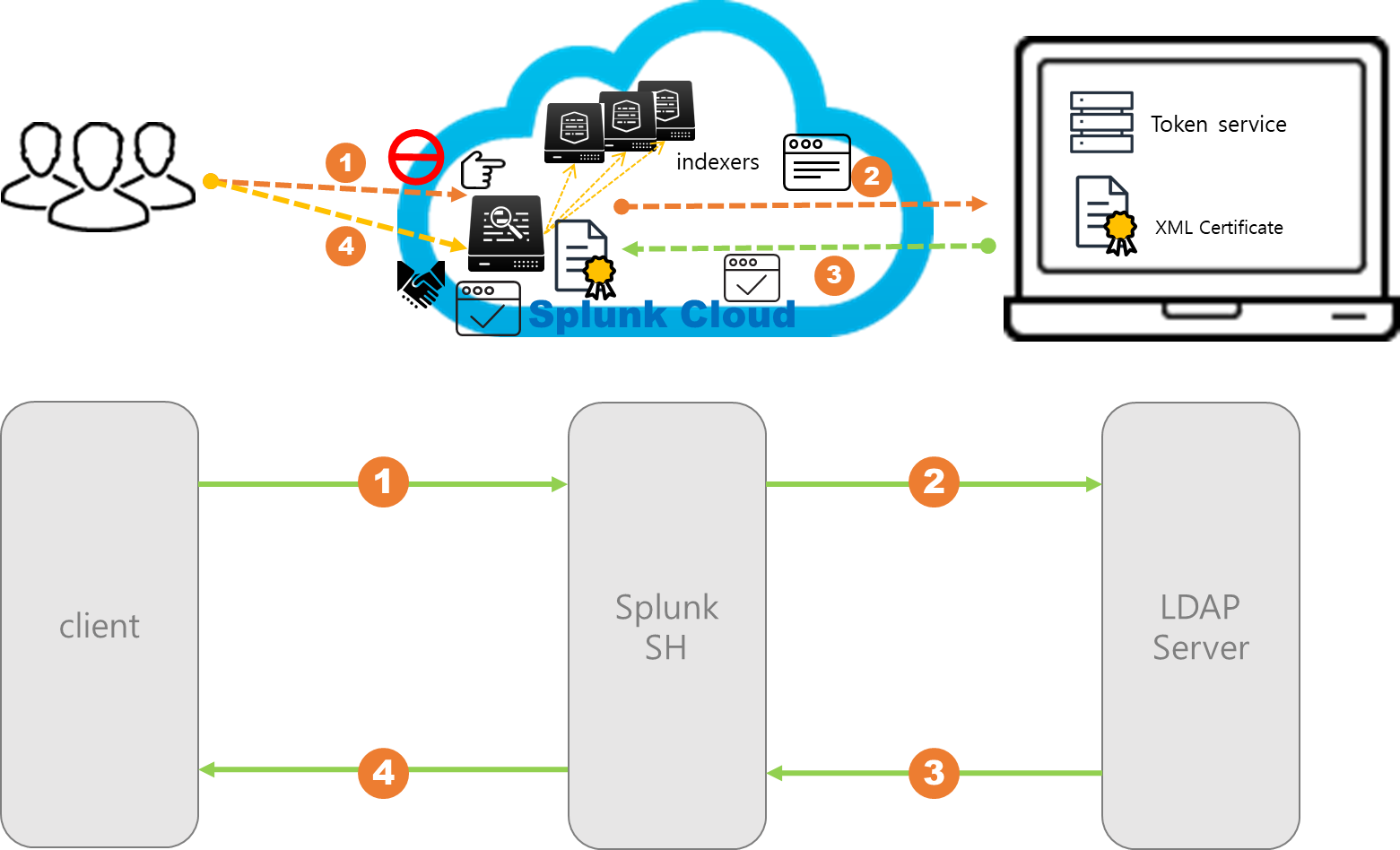

🎠 LDAP 인증 워크플로 🎠

🌳 LDAP란? 🌳

Lightweight Directory Access Protocol로

사용자가 조직, 구성원 등에 대한 데이터를 찾는 데 도움이 되는 프로토콜

LDAP는 LDAP 디렉터리에 데이터를 저장하고

사용자가 디렉터리에 액세스할 수 있도록 인증하기 위해 주로 사용

🌳 LDAP 인증 워크플로 🌳

1. 사용자가 Splunk SH에 사용자 이름과 비밀번호를 제시하며 인증을 요청한다.

2. Splunk SH가 사용자 고유 이름과 비밀번호를 LDAP 서버에 제시하며 인증을 요청한다.

3. LDAP 서버가 Splunk SH에 사용자 고유 이름을 제시한다.

4. Splunk SH가 LDAP에 사용자 고유 이름과 비밀번호를 제시한다.

5. LDAP server가 Splunk SH에게 인증이 성공했음을 알린다.

6. LDAP server가 client에게 인증이 성공했음을 알린다.

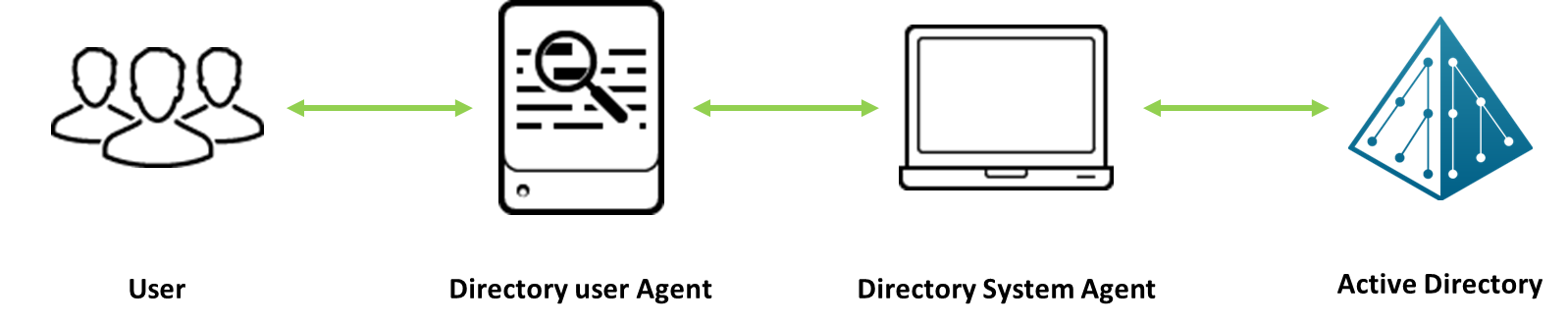

🎠 LDAP와 Cloud 연동🎠

사용자가 LDAP를 이용해서 Cloud에 인증하기 위해서, 고객들이 반드시 해야할 것.

1. 읽기 전용의 LDAP 서버를 인터넷에서 접근가능하게 유지한다.

- Splunk 역할에 매핑된 Attribute(그룹)의 Distinguished Name(DN, 고유 이름)를 사용한다.

2. Splunk에서의 인증과 권한 부여

- LDAP 서버는 Splunk Cloud와 사용자이름과 비밀번호로 연결되어 있다.

- 연결된 operation은 그 다음의 업무의 권한을 설정하기 위해 사용자를 인증한다.

- On-prem 사용자와 사용자 그룹은 권한 부여를 위해 Splunk 역할에 매핑되어야 한다.

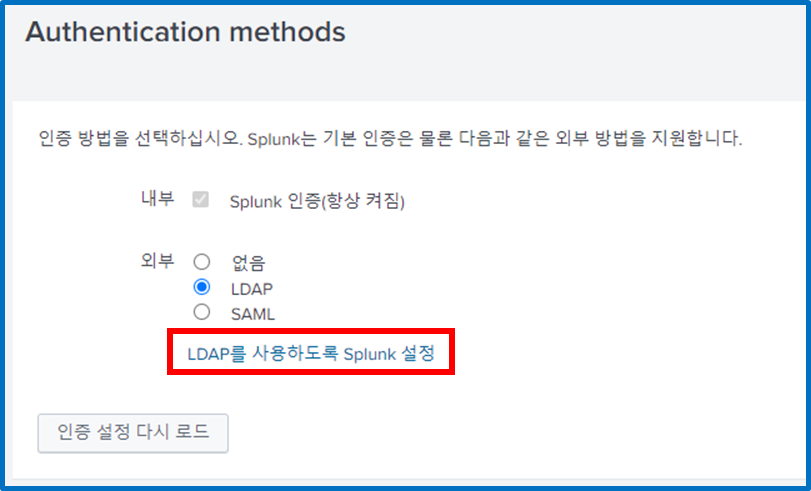

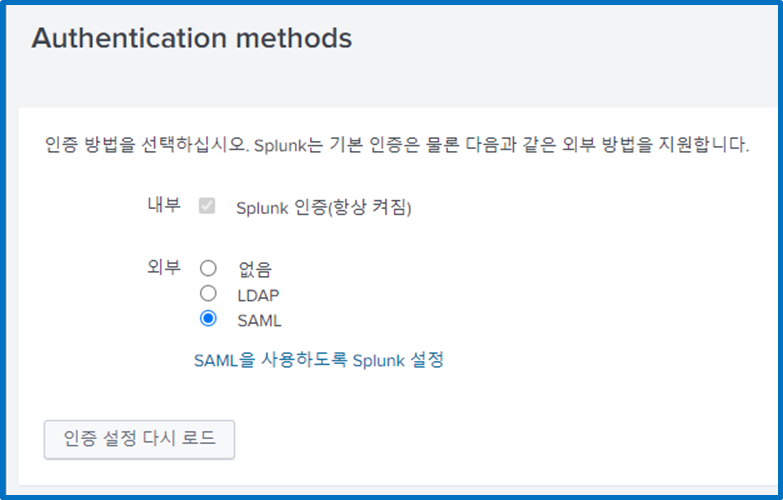

🎠 LDAP 구성하기🎠

1. 설정의 Authentication methods 클릭

2. LDAP 선택

3. LDAP를 사용하도록 Splunk 설정 클릭

- 최근에 사용한 LDAP 전략 리스트

- 하나 이상의 LDAP 노드에 연결을 정의하기 위한 전략 생성

- 다수의 LDAP 서버 정의

4. Splunk는 LDAP로 부터 사용자 데이터를 캐시에 저장한다.

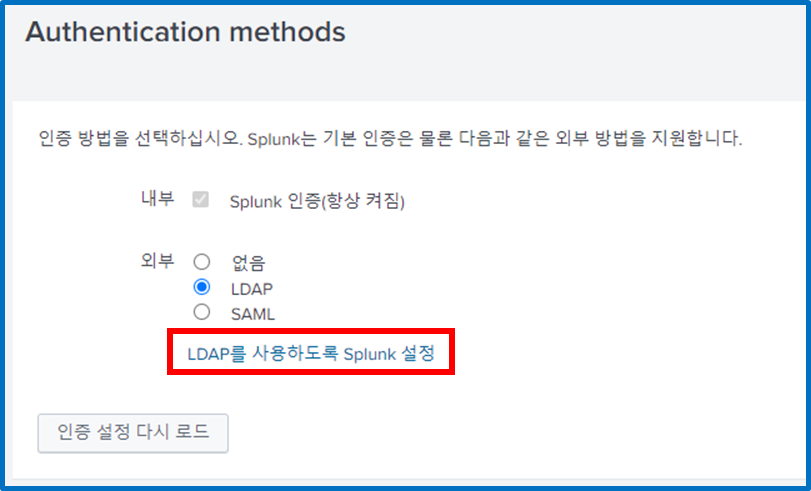

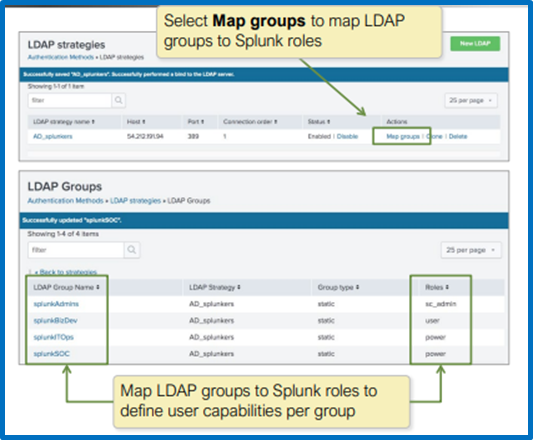

🎠 LDAP 설정하기🎠

1. 설정의 Authentication methods 클릭

2. LDAP 선택

3. LDAP를 사용하도록 Splunk 설정 클릭

4. 새 LDAP 클릭

4. Configuration은 고객 LDAP 관리자의 정보가 필요함

- LDAP 연결 설정

- 사용자 설정

- 그룹 설정 & 동적 그룹 설정

- 고급 설정

5. LDAP Group을 Splunk 역할에 배정

Splunk는 사용자가 처음 로그인할 때 LDAP로 부터 받은 user data를 캐시에 저장한다.

LDAP 인증은 동적이다.

- 모든 그룹이 역할에 배정될 필요는 없다.

- 배정은 언제든 바뀔 수 있다.

- LDAP 서버는 Splunk로 매시간 user log로 재점검된다.

- 차후의 로그인은 사용자 캐시를 업데이트하기 위해 재로드한다.

🎠 SAML과 Cloud 연동🎠

🌳 SAML이란? 🌳

보안 보장 마크업 언어(SAML:Security Assertion Markup Language)는

사용자 인증 및 승인 데이터를 교환하는 안전한 웹 도메인을 제공하는 XML 표준

🌳 SAML 인증 워크플로 🌳

1. 사용자가 Splunk SH에 Access한다.

2. Splunk SH가 SAML 서버에게 SAML을 요청한다.

3. SAML 서버가 Splunk SH에 Assertion을 제시한다.

4. SAML server가 client에게 인증이 성공했음을 알린다.

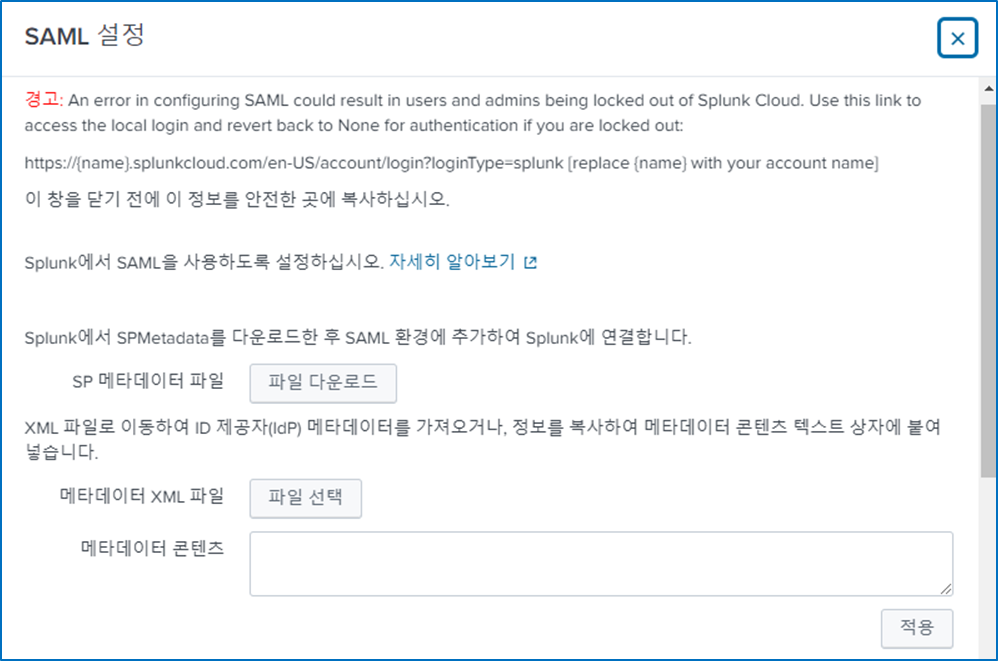

🎠 SAML 구성🎠

1. 설정의 Authentication methods 클릭

2. SAML 선택

3. SAML를 사용하도록 Splunk 설정 클릭

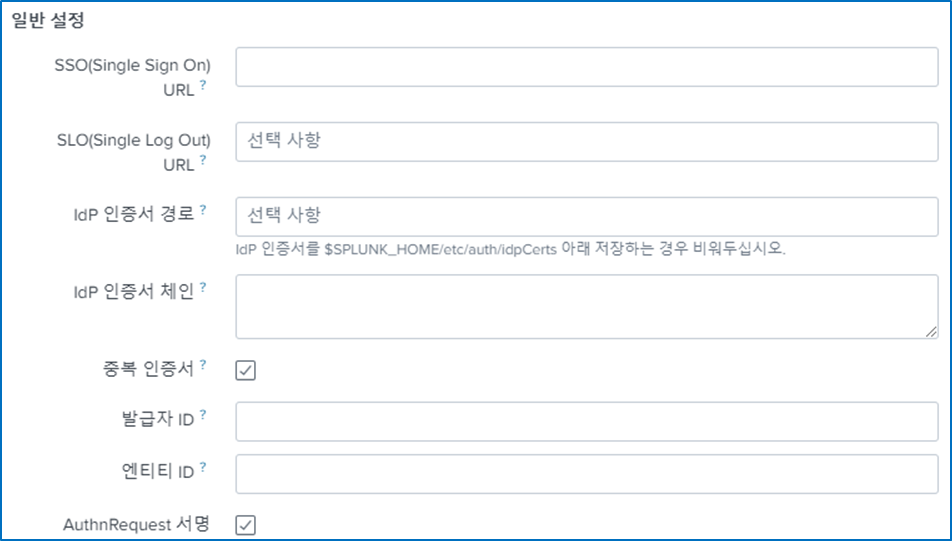

4. SAML 설정

IdP와 splunk 간의 신뢰 관계 설정은 provider에 따라 다르다.

- trust connection 상세를 설정하고 싶다면 SAML 설정을 선택

- Splunk Service Provider Metadata를 다운로드 하고 추출

- IdP server metadata를 Splunk에 생성하고 import한다.

- 정의된 SAML 그룹이 없다면 새그룹 클릭

Splunk Setting

- Download File 클릭

- Splunk SP Metadata를 XML로 추출한다.

- 파일 선택 클릭

- IdP 서버에서

- IdP로 Splunk Metadata를 업로드한다.

- IdP 또는 Splunk relationship을 설정한다.

- IdP 메타데이터를 뽑아 낸다.

- Splunk 에서

- IdP 메타데이터를 가지고 온다.

- IdP 서버에서

General Settings

🎠 SAML 그룹을 Splunk Role과 연동 🎠

SAML 정의 그룹을 사용자 역할에 매핑하여 로그인할 권한을 부여합니다.

여러 그룹을 단일 역할에 매핑할 수 있습니다.

- 사용자는 캐시에 저장되고 file에 기록됨

- 사용자를 audit하려면 support ticket이 필요함

- Config에서 사용자를 제거하기 위한 제한된 액세스

- 인증서 만료로 인해 로그인/액세스가 차단 될 수 있음

- 관리 및 갱신은 셀프 서비스

- 지원 및 클라우드 운영은 필요할 때 경고하고 지원함

'Splunk > Splunk Cloud' 카테고리의 다른 글

| [ Splunk Cloud ] Authorization (권한 부여) (0) | 2023.07.04 |

|---|---|

| [ Splunk Cloud ] 사용자 Authentication(인증) 및 Authorization(권한부여) (0) | 2023.07.03 |

| [ Splunk Cloud ] Splunk Cloud와 Heavy forwarder(Splunk Enterprise) 연결하기 (0) | 2023.07.03 |

| [ Splunk Cloud ] Splunk Cloud 사용하기 (0) | 2023.06.30 |

| [ Splunk Cloud ] Splunk Cloud Admin 역할 (0) | 2023.06.30 |